Страницы

Промо

Архив за Сентябрь, 2011

Гуси, гуси — Га-Га-Га

Синий экран после Acronis True Image 9.70 Portable

Качнув чудо продукт Acronis True Image 9.70 Portable с рутрекера и создав бекап системы, я лег спать, а на утро обнаружил Синий экран, предлагающий проверить мне мое железо на работоспособность BSOD 7B.

Автор раздачи хоть и написал, что работает на системе без акрониса, но этого мало. Следует написать большими красными буквами: на системе с акронисом не запускать.

Но нам это не помогло, система лежала и нужно её поднимать.

E000101F4: Unable to open (initialize) computer.

Качнул для определенной здачи программку Acronis-True-Image-9.70.82.6.exe, а точнее её portable версию. Но на некоторых машинах программа при работе выдавал сообщение E000101F4: Unable to open (initialize) computer.

Проблема была в том, что программа была запущена без прав администратора. Запуск программы от имени администратора решает проблему.

Но появляется другая проблема, антивирус AVG начал детектировать программу как зараженную трояном.

Загрузил программу на virustotal.com, чтобы проверить всеми антивирусами. Вируса в программе не нашлось, но нашлась 1 неприятная особенность.

Если запустить это говно в системе, в которой уже установлен какой-либо продукт Acronis то Windows больше не загрузится.

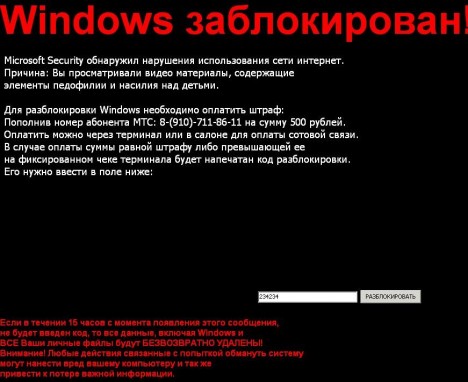

Windows заблокирован / Пополните номер абонента 8-(910)-711-86-11 на сумму 500 рублей.

Столкнулся с одной проблемой на компе юзера. Сообщение на экране: Windows заблокирован / Пополните номер абонента 8-(910)-711-86-11 на сумму 500 рублей. По опыту работу с подобным злом код разблокировки даже не искал, так как проще удалить гада руками.

Запустив один сайт в любимом браузере Internet Explorer 6, тут же отгреб порнобанер. Загрузился с загрузочной флешки, спалил три незнакомых файла в папке documents and settings/username.

Вирус неслабый такой / Win32.Alman.NAB

На работе поймали серьезный вирус. Очень крепко засел в системе, заразил все EXE файлы и чуть было не устроил эпидемию по сети. благо фаеры и антивири не пустили гаденыша.

(BackDoor.Generic6.REC, Generic4.I, PE_CORELINK.A-O, PE_CORELINK.C, Rootkit.Win32.Agent.ev, Rootkit.Win32.Agent.ga, TROJ_AGENT.THK, TROJ_CORELINK.A, Trojan.Rootkit.AY, Virus.Win32.Alman.a, Virus.Win32.Alman.b, W32/Backdoor.AMKY, Win32.Almanahe.B, Win32/Alman, Win32/Almanahe, Win32/Almanahe!generic, Win32/Almanahe.A, Win32/Almanahe.F)

Добавлен в вирусную базу Dr.Web: 2007-06-08 17:12

Тип вируса: Файловый вирус

История о том, как какой-то пидор заработать на мне хотел

Проснувшись однажды утром ипробежавшись по своим проектам я заметил, что посещаемость немного упала, позиции снизились, а 1 сайт вообще не загружался. Полез на ФТП, в админку и в базу. Иобнаружил непонятный файд license.txt в корне всех моих проектов, на одном из хостинг аккаунтов. А затем я увидел это файл в корне всех своих сайтов. Закрались странные подозрения.

В самом файле был какой-то код или хеш, разбираться я не стал. Как выяснилось позже заражены были все сайты, кроме 3 на wordpress, и то я думаю потому что там лежат файлы license.txt от самого движка. Либо у хакера не хватило ума заражать файлы в UTF кодировке. Но суть не в этом.

Я начал открывать все файлы PHP и о чудо! Обнаружил в начале ВСЕХ PHP файлов неизвестнымй мне доселе код.

<?php$md5 = "1e9619967fab8ca00c9073a6e4a23cea";

$wp_salt = array('d',"n",'g','s','l',"4",'i',"v",'$',"_","o",'e',"f","z","b",';','t',"c","a","(","r",')','6');

$wp_add_filter = create_function('$'.'v',$wp_salt[11..многатакогомассива;

$wp_add_filter('FZlHEqtIAkS.. многабукаф');

?>

Было окончательно понятно, что кто-то меня поимел. Поискав по фрагменту кода это чудо текст я наткнулся на пару мессаг на форумах от народа с аналогичными проблемами. Этот чудесный код, как оказалось зарабатывал бабло ребятам. Размещался на каждой странице блок с ссылками на раскручиваемые ими сайты. Юзер зашедший на сайт видел обычный сайт а вот гуглобот видел следующее.

Мекко не кури

Что такое mlsovc.exe, sdata.dll и mgcjvae.dll

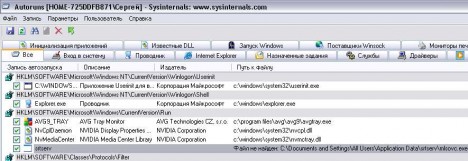

Очередной комп родственников с подозрениями на тот самый вирус, подменяющий скрытые папки файлами на флешках. Запуск любимого AutoRuns показал наличие подозрительного файла в автозагрузке.

Удалил ключ, зашел в папку, а там такого файла нет. Либо его уже убил антивирус, либо одно из двух. В общем его там не было, а был там sdata.dll. Запустив ProcessExplorer и поискав по заголовку sdata.dll нашел его запущенным со всеми EXE файлами в системе, в том числе и explorer.exe. Так что ручками из винды гада удалить не получилось. Ибо он запускался с каждым EXE файлом дочерним explorer.exe.

Как сделать файлы не скрытыми на флешке

Довольно часто ко мне начали приходить юзеры, жалуясь на вирусняки на флешках. Ниче особенного, вроде бы, но вирус настолько нелепый. Он делает все каталоги на флешке скрытыми и системными в итоге их не видно, а вместо них подставляет свои вирусные тела с иконкой папке. Как вирус копаньон. Юзер думает что открывает папку, а запускает сначала вирус, а уже потом открывается одноименная с ним папка.

Удалить все зараженные *.exe файлы абсолютно не трудно. Проблема возникает, когда пытаешься сделать все папки на флешке обратно, не скрытыми. Чекбокс в котором можно убрать атрибут скрытый, заблокирован и кликнув мышкой сделать такое не получается.

В итоге пришлось вспомнить школьный курс информатики. Создал bat файл следующего содержания:

ATTRIB -h -s -a -r /s /d *.*

pause

Залил на флешку и запустил. Вуаля, все атрибуты как рукой сняло. Особенно актуально если на флешке много барахла.

Как добавить код SAPE в DLE 9.4

После обновления любимоного новостного движка DLE до версии 9.4 я столкнулся с парой мелких неприятностей.

Первая заключалась в том, что шаблоны сайтов пришлось переделывать, в частности файл login.tpl из-за изменений, которые были внесены в движок. Конечно, там много нового и универсального, но мой хак, который позволял в любой файл шаблона вставить PHP код работать перестал. Поизучав мануал по DLE, а именно по шаблонам я переделал шаблон и сайт начал работать как раньше, даже еще лучше.

Но через несколько часов мне пришло сообщение от SAPE, в котором сообщалось, что ссылки мои больше не показываются. В итоге встала задача, минимальной кровью установить код сапы на мой сайт. Читая мануал я наткнулся на раздел Разработка и подключение модулей. И решил выводить сапу на сайте через собственный подключаемый модуль, который бы вызывался прямо из шаблона. Такая реализация позволит больше не парить себе мозг, при обновлении версии движка.