Страницы

Промо

WINDOWS заблокирован. Отправьте СМС на номер 3649. Вирус

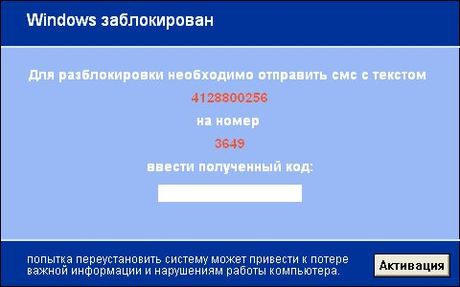

WINDOWS заблокирован. Отправьте СМС на номер 3649.

Поступил тревожный звонок от пользователя, компьютер требует отправить СМС сообщение и угрожает потерей всех данных. Зашел VNC, узрел красоты. Есть 2 разновидности этой дряни. Одна красным окошком, другая синим. Синее удаляется проще — достаточно удалить файлы blocker.exe и blocker.bin. Удалив их тем же проводником, я перезагрузился и нормально зашел в винду. А вот с красным окошком пришлось поебстись. Ибо о нём в интернете инфы было мало. Сфоткать красное не удалось, так что вот вам синее :D

Сразу вспомнил, что когда-то читал об этом на Хабре. Вирус выводит на экран окошко с предложением отправить смс на какой-то номер, чтобы разблокировать Windows. Ctrl + Alt + Del, Alt + Tab и прочие сочетания, которые должны свернуть/закрыть/переключить на другую программу естественно блокируются. Перезагрузка даже в безопасном режиме заканчивается этим же окошком.

Автор поста на хабре любезно написал мануал как с помощью 8 секундного удержания клавиши Shift он вызвал окно залипания клавиш. И через него добрался до эксплорера и системных дисков. Я добрался но к сожалению не смог вызвать ни диспетчер задач, ни редактор реестра, так как они оказались заблокированы администратором :) Я вроде ниче не блокировал.

При попытке запустить Диспетчер задач Windows (любым способом – или с помощью Ctrl+Alt+Del, или с помощью Пуск –> Выполнить… –> taskmgr –> OK) появляется диалоговое окно «Диспетчер задач» с сообщением «Диспетчер задач отключен администратором», то это, как правило, говорит о заражении системы вирусами.

[HKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\Policies\System] создается параметр REG_DWORD DisableTaskMgr со значением 1.

Как сделать доступным запуск Диспетчера задач, или Займемся «групповухой»

Даже после удаления вируса, запретившего запуск Диспетчера задач, запуск его невозможен. Чтобы вновь сделать возможным запуск Диспетчера задач нажмите Пуск –> Выполнить… –> в поле Открыть: введите gpedit.msc –> OK –> откроется диалоговое окно Групповая политика –> Групповая политика –> Политика «Локальный компьютер» –> Конфигурация пользователя –> Административные шаблоны –> Система –> Возможности Ctrl+Alt+Del –> справа в окне Возможности Ctrl+Alt+Del двойным щелчком левой кнопки мыши по строке Удалить диспетчер задач (Состояние по умолчанию – Не задана) вызовите окно Свойства: Удалить Диспетчер задач –> установлен переключатель Включен –> поставьте Отключен (или Не задан) –> Применить –> OK.

Я подобным гемороем не занимался, подключился к реестру юзера через сеть и изменил ненужные ключи. Но вирус на этом не сдался, он открывался поверх всех окон, и прятал, все что открыто. Ладно хрен с ним. Пойдем через задницу.

DameWare NT Utilities рулит, и показывает мне в процессах чувака с именем don9CF6.tmp. Нашел, потушил, удалил его из папки Temp. Полез дальше рыть реестр на имя этого файла. Нашел

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows NT\CurrentVersion\Winlogon]

Значение параметра Userinit должно быть "C:\WINDOWS\system32\userinit.exe" (или буква вашего системного диска)

А там было C:/windows/system32/userinit.exe; c:/документс&сеттингс/аккаунт/local settings/Temp/don9CF6.tmp.

Удалил вторую часть параметра и все загрузилось волшебным образом. Таким образом файл лежал не на алл юзерс, а на том аккаунте, где было поймано, при этом в папке Temp и расширение .tmp. Видать там тело вируса и было.

Удалил все говёные ключи и файлы и после перезагрузки компьютер стал работать как прежде, даже еще лучше ;) А ведь секретарша, думала уже СМС отправить за 300 рублей :)))

Кстати ДокторВеб написал генератор таких вот кодов.

Комментарии

| Комментарий от Игорь [ 15 декабря, 2009, 10:34 ] |

Принесли ноут с такой же проблемой, порнобаннер на весь экран и следующие симптомы: В связи с этим, рекомендация типа «почистить (удалить) ветку реестра» не проходит, а без этого «все потуги напрасны». Что делал, расскажу по порядку. Возможно не все действия необходимы, но в результате у меня все получилось. 1. Для начала запустил msconfig, убрал все из автозагрузки, перегрузился — толку ноль. Где я его нашел: 1. HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon После перезагрузки все ОК. Диспетчер задач, редакторы реестра, антивирусы и др. запускаются. Никаких пакостей не проявляется. Вернул запуск всех программ в XP Tweaker, разрешил запуск приложений в автозагрузке. Гоняю ноут уже два дня, завтра пойду отдам. Может я и делал что не так, поправьте. Но результат получил. Отдельное СПАСИБО Admin, Age, Сергею. |

| Комментарий от Serjj [ 15 декабря, 2009, 12:56 ] |

Спасибо,ilovich! Для тех, у кого iLite Net Accelerator с текстом М204112000 на номер 3649: КОД АКТИВАЦИИ 3183991888 |

| Комментарий от Serjj [ 15 декабря, 2009, 13:18 ] |

Кстати, вполне вероятно, что каждый день — у них могут быть новые коды |

| Комментарий от JMotor [ 15 декабря, 2009, 16:00 ] |

Теже бобоны… |

| Комментарий от Jmotor [ 15 декабря, 2009, 19:41 ] |

у меня просил код на М204112100 |

| Комментарий от serjant08 [ 15 декабря, 2009, 19:53 ] |

M203711000 |

| Комментарий от Рман [ 15 декабря, 2009, 20:43 ] |

Белое окно. СМС на номер 9691. текст 590900000. Зашел на Dr. Web. Запустил генератор. Загнал код 533039546. Окно теперь можно передвигать. Откатил систему на пару дней назад. Все работает. Далее колега Игорь расписал.Сделал то же самое: |

| Комментарий от serjant08 [ 15 декабря, 2009, 20:57 ] |

Я не могу в редактор реестра войти. |

| Комментарий от JIaBeJIaC [ 16 декабря, 2009, 01:27 ] |

Спасибо Рману, у меня точно такое же окно как у него было. снять его удалось с помощью этого кода. |

| Комментарий от Mike [ 16 декабря, 2009, 10:10 ] |

загрузился с LiveCD прогнал CureIt, он нашел 13 троянов(в system32 и temp), убил. Все работает. только настройки групповых политик безопасности слетели.. |

| Комментарий от Sejj [ 16 декабря, 2009, 17:59 ] |

serjant08, для текста M203711000 код, скорее всего — 3182699888 Для вирусов с текстом М, мне кажется, существует следующая взаимосвязь между текстами и кодами активации: |

| Комментарий от serjant08 [ 18 декабря, 2009, 03:03 ] |

эх |

| Комментарий от DIMASTA [ 18 декабря, 2009, 12:19 ] |

Народ, система Sejj реально работает, сначало не получалось, потом переставил дату на 15.12.09 и все поехало… |

| Комментарий от алексей [ 18 декабря, 2009, 21:04 ] |

все выше перечисленное работает 50 на 50,но всё равно в дальнейшем после того как введёте код и разблокируйте,вирус останется до последних дней винды,лучший вариант делать слепки кадый день и потом восстанавливать, |

| Комментарий от Arellll [ 18 декабря, 2009, 21:25 ] |

Словил я этот вирус,думал что это реально заработала политика отключения не лицензионных копий винды!все так оформлено реалистично,но спалила инфа о отправке смс!зашел в безопасный режим и отключил из автозагрузки ACTIVATE.EXE |

| Комментарий от volf [ 19 декабря, 2009, 21:39 ] |

Реально помогло,как написал ERMO,позванил слеганца наехал,дали код,вуаля поехало.Теперь пробиваю: ava и cur. |

| Комментарий от [ 20 декабря, 2009, 19:28 ] |

Запятая в реестре нисколько не мешает. Просто после запятой еще один параметр — C:\WINDOWS\system32\sdra64.exe |

| Комментарий от Игорь М [ 20 декабря, 2009, 21:08 ] |

Запускаемся с диска типа ERD Commander 2007 (2005), на диске С у всех пользователей удаляем папки temp,история и т.д. все временные + с\Windows\temp В ERD Commander есть функция редактирования реестра и автозапуска, делаем по списку, как уже писали. Если всё сделали правильно — исчезнет 100%. Уже при нормальной работе запускаем что-нибудь типа Cureit или VRT, обязательно найдут остатки вреда — удаляем. РАБОТАЕМ |

| Комментарий от stranitsa [ 20 декабря, 2009, 21:18 ] |

Спасибо,ilovich! |

| Комментарий от Игорь М [ 20 декабря, 2009, 22:09 ] |

После требуется сделать AVZ восстановление системы |

| Комментарий от Sergey [ 21 декабря, 2009, 13:46 ] |

текст M204211900 на номер 3649 код активации 3183199888 |

| Комментарий от Евгений [ 21 декабря, 2009, 18:23 ] |

Мда…тоже попался на этот вирус… |

| Комментарий от [ 22 декабря, 2009, 03:04 ] |

Sejj, при смене даты в биусе, код не изменялся, но подбор с цыфрами сработал сработал Спасибо! |

| Комментарий от [ 22 декабря, 2009, 09:12 ] |

попробуй на сайте winlock.orgfree.com |

| Комментарий от Bob012 [ 22 декабря, 2009, 10:46 ] |

Да тоже хапнул заразу как у МАЙКА что нелицензионная ILIte net acselerator, не знаю что делать??? И еще как зайти в биос на ноутбуке ASER??? ХЕЛП !!! |

| Комментарий от yeas [ 22 декабря, 2009, 11:12 ] |

Спасибо, Игорь М.! |

| Комментарий от Кирилл [ 22 декабря, 2009, 11:46 ] |

Большое спасибо Рману, Сергею и Игорю!! Была та же беда — один в один (Белое окно. СМС на номер 9691. текст 590900000). Правда мне удалось через командную строку запустить ccleaner. Он что-то там активно чистил, потом остановился, ожидая, видимо, моей реакции, но увидеть и отреагировать мешало это грёбаное окно. Я решил перезагрузиться через Пуск, но окошка с тремя кнопками не видно :-Е. Нажатие ENTER лишь отправляло комп в спячку(так по умолчанию). Перейти на кнопку «выключить» удалось с помощью стрелки «вправо». Далее ENTER и УРА!!! — вредоносное окно пропало и моему взору предстала куча диагностик ccleaner’ра с вопросами: Удалить? Очистить? Исправить? На все я ответил — ясен пень!! Сcleaner доделал свою работу. Далее я просканировал систему установленным Симантеком, и он обнаружил один троян, который закарантинил (удалить не смог). Диспетчер задач не запускался. Перезапустился и окно вылезло вновь(((. На следующий день я прочитал данный форум (на другом компе)и ввёл в окошко код: 533039546. Окно исчезло))). В ветке |

| Комментарий от Bob012 [ 22 декабря, 2009, 13:28 ] |

Все остальные неисправности подкорректировал «AVZ» — «Мастером поиска и устранения поблем». Все работает как раньше. Всем удачи. |

| Комментарий от Ильдар [ 22 декабря, 2009, 14:35 ] |

Всем спасибо, реально закономерность эта работает: |

| Комментарий от Ильдар [ 22 декабря, 2009, 14:35 ] |

и кстати дату в биосе менять не обязательно. |

Написать комментарий